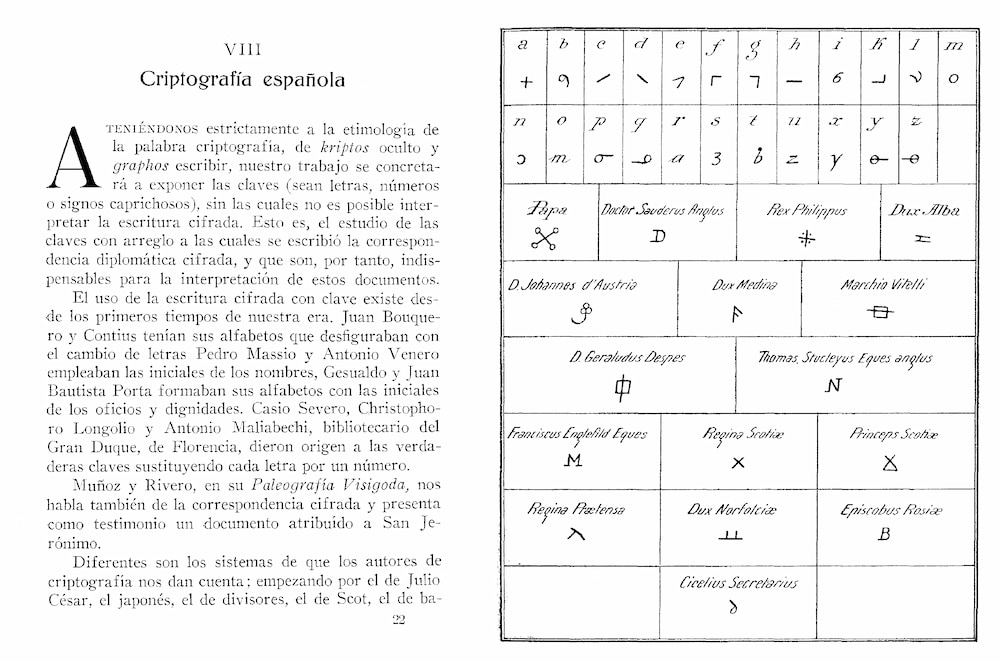

En la Biblioteca Virtual Miguel de Cervantes tienen esta pequeña joya de acceso libre en un PDF de 124 páginas: Criptografía española, un libro de Mariano Alcocer de 1934. Es un estudio histórico sobre el uso de cifrados y códigos (cifras y claves, en otras denominaciones) en la diplomacia española, especialmente entre los siglos XV y XVIII. Recordemos la diferencia histórica entre ambos conceptos:

- En el cifrado se cambia cada letra o símbolo por otro, mediante unas reglas fijas, con una clave, con la que se puede luego reconstruir el original. Por ejemplo en el cifrado César si se cambia cada letra por la que está a cinco letras de distancia se cifra «arma» como «fwrf». Hay que ponerse de acuerdo en el alfabeto que se empleará y transmitir las claves previamente de forma segura.

- En los códigos ciertas palabras se abrevian o cambian por números, dibujos u otras palabras acordados de antemano; por ejemplo 347 puede significar «el Rey» y árbol, «batalla». Mediante un gran libro de claves se puede codificar cualquier mensaje y que, mientras nadie lo conozca, ser más o menos secreto (excepto que se puedan deducir las equivalencias).

En el libro se explica cómo se empleaban todos estos alfabetos, signos, números o símbolos para ocultar correspondencia política y militar, incluyendo una recopilación de más de 400 claves conservadas en archivos como el de Simancas.

El momento álgido fue durante el reinado de Felipe II, cuando servían para proteger comunicaciones sensibles que se habían de transmitir por toda Europa. Hay desde cifrados simples basados en alfabetos hasta sistemas más sofisticados con números, notas musicales o símbolos ininteligibles y además preciosos.

Esta obra ha servido a los investigadores para descifrar documentos históricos, hasta entonces enigmáticos, que han ayudado a entender la política exterior española de la época. Hoy en día se utilizan sistemas basados en IA para examinar algunos de esos documentos todavía no descifrados para que encuentren patrones y desvele sus enigmas.