Acabo de descubrir los bucles de inducción antisubmarinos, unos dispositivos que apenas con nada más que unos cables y un voltímetro eran capaces de detectar la presencia de submarinos sumergidos.

Fueron una invención del físico Alexander Crichton Mitchell, quien tuvo la idea de que, en virtud de la ley de inducción electromagnética de Faraday, que básicamente dice que si mueves un imán cerca de unos cables en estos se generará un voltaje, un submarino, con todo el metal que lleva, haría lo mismo al pasar cerca de unos cables tendidos sobre el fondo marino.

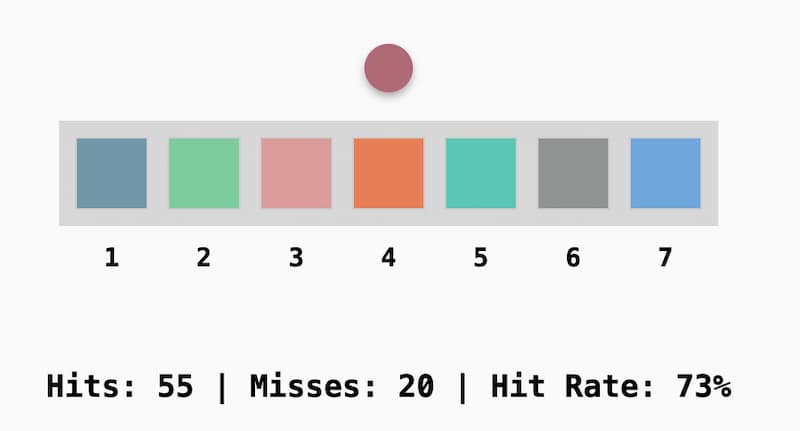

Unas pruebas levadas a cabo en agosto de 1915 en el fiordo de Forth demostraron que el paso de un submarino por un cable formaba un bucle de inducción que provocaba una tensión de aproximadamente un milivoltio, detectable por un galvanómetro lo suficientemente sensible.

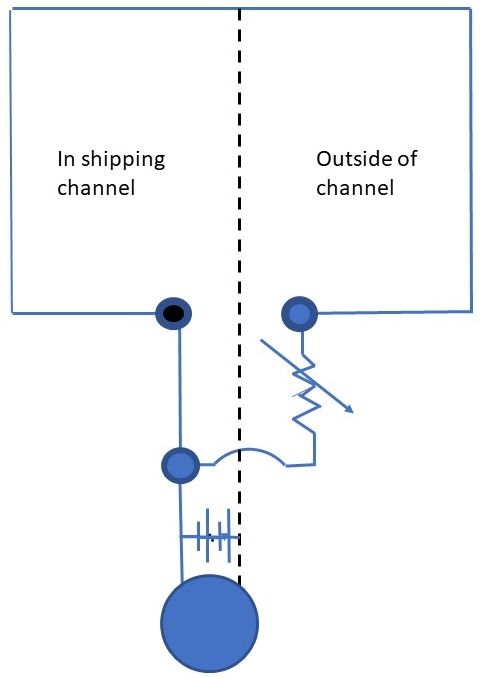

Así que cuando el Almirantazgo cayó en la cuenta de lo que tenían entre manos fueron instalando varios de estos bucles en distintos lugares a partir de la primavera de 1918. La idea era proteger los accesos a puertos y bases navales con ellos. O colocarlos en sitios más o menos estrechos por los que se podía intentar colar un submarino.

Una instalación típica tenía un par de bucles de unos 180 metros de ancho y hasta unos 4.500 metros de longitud conocidos como el bucle externo y el bucle interno colocados lado a lado para dibujar –más o menos– la forma de un campo de fútbol. Aunque nada impedía instalar varios bucles para cubrir zonas más grandes de las que podía cubrir uno solo.

Estaban conectados a una caseta en tierra en la que había una resistencia variable que permitía ajustar el voltaje generado en uno de los bucles para que fuera igual al del otro. Y pronto, además, por amplificadores de válvulas que permitían aumentar el escaso voltaje inducido para que fuera más fácil de detectar.

Los dos bucles permitían detectar la dirección de movimiento del submarino, ya que primero uno y luego otro generaban el voltaje inducido que marcaba el galvanómetro de cada uno. Además, cuando el submarino pasaba por el punto en el que los dos bucles estaban juntos el voltaje generado era el doble, ya que había el doble de cable excitado, así que era posible saber cuándo pasaba por ese punto.

Los cables eran en realidad muy similares a los cables de comunicaciones submarinos, con varias hebras de hilo de cobre en el centro cubiertas por varias capas de aislante y materiales de protección, de las que la más exterior solían ser hilos de hierro que rodeaban todo el conjunto.

Al producirse una detección, y una vez determinado que no se trataba de un submarino amigo –que, por otra parte, pasaría sin sumergirse, así que no solía haber muchas dudas– se podían enviar embarcaciones con cargas de profundidad para intentar cazarlo. O, en algunas instalaciones como la de la base de Scapa Flow, se podían activar minas de forma remota. De hecho el submarino alemán UB-116 resultó dañado por una de esas minas y luego hundido por cargas de profundidad tras ser detectado por un bucle de inducción. Fue el último submarino alemán hundido por los aliados antes de que se firmara el armisticio.

Los bucles se siguieron utilizando hasta algo después de la Segunda Guerra Mundial. Pero hace mucho que han caído en desuso, sustituidos por detectores de anomalías magnéticas (MAD por sus siglas en inglés) montados en aviones o helicópteros. Estos dispositivos lo que hacen es, como su propio nombre indica, detectar las variaciones en el campo magnético de la Tierra que provocan los metales ferromagnéticos del submarino. Tienen la enorme ventaja de que te los puedes llevar a dónde crees que puede estar el submarino en lugar de tener que esperar a que el submarino pase por dónde tú crees que va a pasar.

Aunque su espíritu vive, por ejemplo, en los detectores de metales que se usan para detectar minas antipersonales enterradas u objetos perdidos en una playa; o en los arcos detectores de metales de los aeropuertos y similares.

Lo que se puede ver todavía son restos de muchas de estas instalaciones, ya sean las casetas de control o los cables propiamente dichos, que en muchas playas están perfectamente a la vista sobre la arena, como se puede ver en el vídeo de arriba.